RISC-V芯片出货量突破100亿!爱普特微电子助力中国RISC-V MCU生态建设

在近日召开的嵌入式世界展览会上,RISC-V国际公司的首席执行官Calista Redmond表示RISC-V芯片出货量突破100亿:“我们估计市场上已经有100亿个核。”

芯片(也称集成电路,IC)是一种将多个电子组件集成在一个小型半导体基板上的电子元件。芯片是现代电子设备的核心部分,负责计算、存储、输入输出等功能。常见的芯片类型包括中央处理器(CPU)、图形处理单元(GPU)、存储芯片等。随着技术的进步,芯片的计算能力和集成度不断提高,推动了智能手机、计算机、物联网设备等电子产品的快速发展。

在近日召开的嵌入式世界展览会上,RISC-V国际公司的首席执行官Calista Redmond表示RISC-V芯片出货量突破100亿:“我们估计市场上已经有100亿个核。”

如果加密芯片本身硬件会被物理破解,那就毫无安全可言,失去了加密芯片保护MCU方案的意义。

瑞萨在触摸这一块已经深耕多年,有着一系列成熟而且被广泛使用的芯片家族。时至今日,瑞萨在触摸芯片设计上已经经历了三代(TSCU——CTSU1——CTSU2)。

瑞萨电子集团今日宣布,RX产品家族32位微控制器(MCU)已累计交付超10亿颗,该系列MCU采用瑞萨专有RX CPU内核。

泰矽微首颗车规级压力和触控单芯片方案日前通过第三方权威公司全部AEC-Q100 Grade2 认证,可靠性试验完全遵从AEC-Q100 对集成电路可靠性的要求包括对非易失性寄存器数据保证时间的要求,可用于环境温度范围-40°C到105°C的大部分车载应用环境。

在我们的传统认知中,人工智能(AI)相关的应用,只有依赖云计算、或算力充沛的AI芯片才能够实现。在万物互联、万物智能的时代,是否可以在一颗MCU上实现丰富的AI应用?

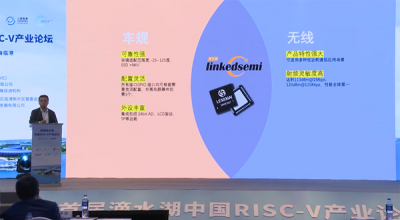

在今天召开的首届滴水湖中国RISC-V产业论坛上,十款要经过筛选的本土RISC-V处理器将发布,凌思微电子发布了车规级无线MCU LE503x。

近期,比亚迪半导体基于先前研发成果的稳固基础上,继续整合自身优势,成功自主研发并量产1200V功率器件驱动芯片——BF1181,今年12月实现向各大厂商批量供货。

2021年11月17日,由电子发烧友主办的2021电机控制先进技术研讨会暨“2021年BLDC电机技术市场表现奖”年度颁奖盛典在深圳湾万怡酒店4楼宴会厅举行,航顺芯片受邀出席活动现场并带来新产品发布推出多款通用、专用BLDC主控芯片。

瑞萨电子集团近日宣布,丰田汽车公司采用其R-Car H3及R-Car M3片上系统(SoC),用于下一代车载多媒体系统。