实战经验 | 如何通过命令行生成STM32H5的DA证书链

有客户由于某些原因要求使用命令行来生成DA证书链,而使用STM32TrustedPackageCreator是不行的,它是一个GUI的工具。

有客户由于某些原因要求使用命令行来生成DA证书链,而使用STM32TrustedPackageCreator是不行的,它是一个GUI的工具。

客户反馈,使用STM32H563的data flash(high-cycle data flash),在还没有写入任何数据之前去读取data flash,会触发hardfault异常。

客户反馈,使用STM32H523RET6应用中配置了两个IO口,PC9为输出模式,内部下拉;

传统STM32开发与量产需要考虑应用程序以及选项字节,对于STM32H5,则还需要考虑OBK。

细心的用户可能会发现,使用到我们最新的STM32CubeMX 6.9.1对STM32H5的 USB外设进行配置的时候,只能用USBX,而以前的Classic USB库不能选择了。由于USBx 是基于Threadx OS的,客户更多的希望是裸机版本的,所以在这儿给大家提供一个移植的方法。

上海摩联信息科技有限公司针对区块链+物联网融合应用研究和实践,基于意法半导体 STM32H5及STM32U5 实现区块链应用产品 BoAT物联网区块链应用框架(BlockChain of AI Things),并通过STM32H5上的Secure Manager 或 STM32U5上的TF-M安全框架实现高可信数据上链。

客户在使用 STM32H565 开发新项目的时候遇到一个问题,PB14 在开漏时无法上拉到 3V3,且其输出的 PWM 频率比其它 GPIO 低。且多片芯片的表现类似。

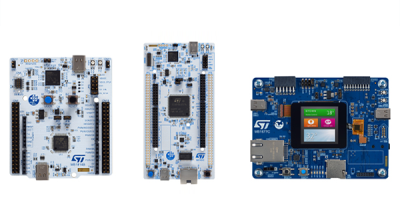

STM32H5系列基于强大的Arm® Cortex®-M33内核 ,运行频率高达250MHz,从最基本的安全构建模块到ST维护的安全认证服务,提供可扩展的安全性,满足所有应用需求。

STM32H5系列最近上新,推出STM32H523和STM32H533两款新品,它们是首款具有256 KB或512 KB双存储区闪存(取决于型号)和272 KB RAM的STM32H5器件。

本文是上文 《STM32H5 DA 之初体验(带 TrustZone)》的后续之作。倘若你还没有阅读此文,那么建议你先阅读下,然后再回过头来阅读本文。